Ботнет — определение.

Изначально, я хотел рассказать просто о термине “ботнет” и не погружать тебя в эту тему. Но, начав писать, я не смог остановиться и решил написать полноценную стать о том, что это такое, как этим пользуются злоумышленники и как обезопасить себя от них. Приятного прочтения, надеюсь, тебе понравится.

Оглавление

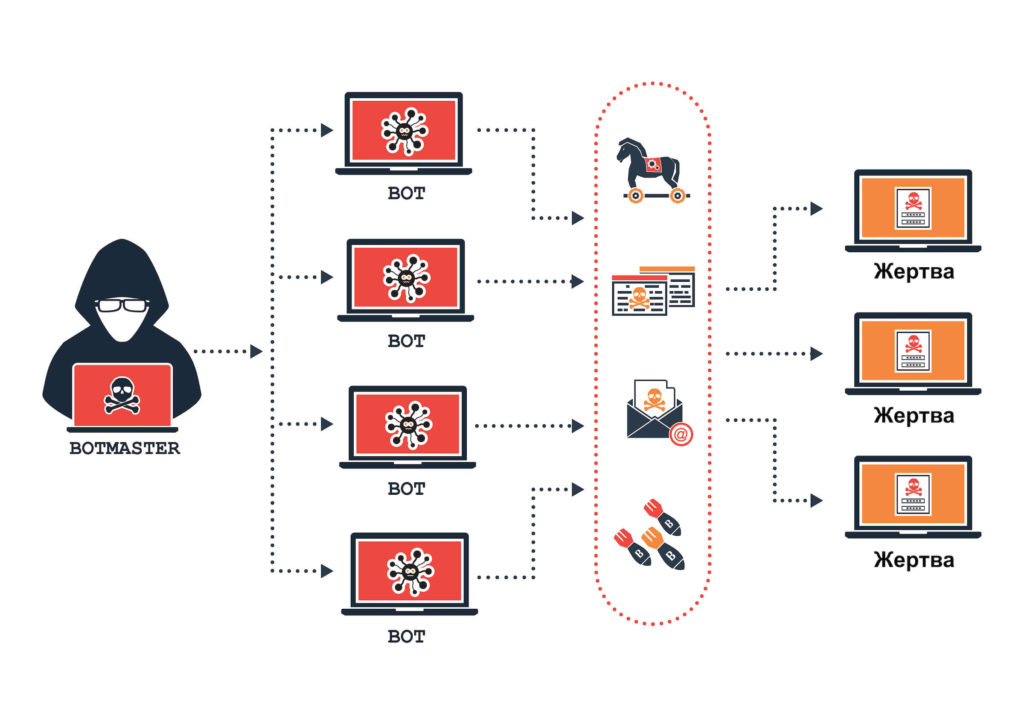

Ботнет (англ. botnet) — это сеть компьютеров, зараженных вредоносной программой поведения Backdoor. Backdoor’ы позволяют кибер-преступникам удаленно управлять зараженными машинами (каждой в отдельности, частью компьютеров, входящих в сеть, или всей сетью целиком) с любой точки земного шара без ведома пользователя. Такие программы называются ботами, цель которых в первую очередь не форматнуть винчестер c 100 гигами порнухи или вызвать короткое замыкание биоса, а превратить компьютер в эдакого «зомби» (или бота), в этом состоянии злоумышленник может использовать их вычислительные ресурсы в своих целях.

Звучит всё максимально заумно и непонятно. На простом языке, ботнет — это сеть зараженных компьютеров (ботов), которые управляются хакером — ботмастером, при помощи специального программного обеспечения, которое позволяет хакеру удаленно управлять ботами и давать им указания на выполнения злонамеренных целей.

Управление компьютером, который заражен ботом, может быть прямым и опосредованным. В случае прямого управления злоумышленник может установить связь с инфицированным компьютером и управлять им, используя встроенные в тело программы-бота команды. В случае опосредованного управления бот сам соединяется с центром управления или другими машинами в сети, посылает запрос и выполняет полученную команду.

В любом случае хозяин зараженной машины, как правило, даже не подозревает о том, что она используется злоумышленниками. Именно поэтому зараженные вредоносной программой-ботом компьютеры, находящиеся под тайным контролем кибер-преступников, называют еще зомби-компьютерами, а сеть, в которую они входят, – зомби-сетью. Чаще всего зомби-машинами становятся персональные компьютеры домашних пользователей.

Типы атак ботнетом

Ботнет может использоваться злоумышленниками для решения криминальных задач разного масштаба: от рассылки спама до атак на государственные сети. Рассмотрим основные цели использования:

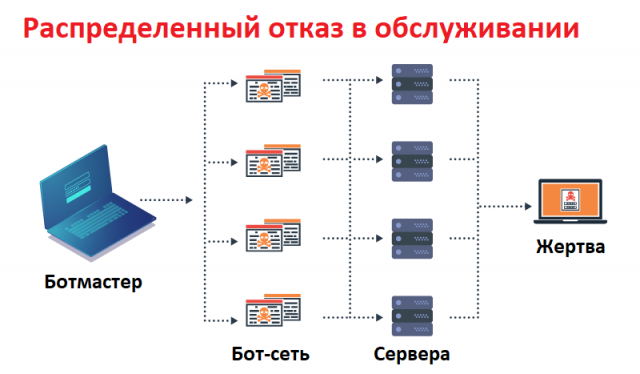

Кибершантаж (DDoS-атака)

Ботнеты широко используются для проведения DDoS атак (Distributed Denial of Service – распределенная атака типа «отказ в обслуживании»). В ходе такой атаки с зараженных ботом машин создается поток ложных запросов на атакуемый сервер в Сети. В результате сервер из-за перегрузки становится недоступным для пользователей. За остановку атаки злоумышленники, как правило, требуют выкуп.

DDoS-атаки могут быть реализованы не только на веб-сервера, но и на любые другие вычислительные системы, подключенные к интернету.

Про DDoS-атаки мы еще поговорим более подробно в других наших статьях.

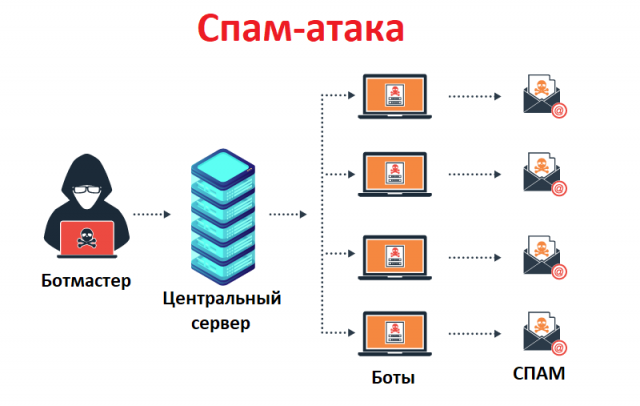

Спам и мониторинг трафика

Это наиболее распространенный и один из самых простых вариантов эксплуатации ботнетов. По экспертным оценкам, в настоящее время более 80% спама рассылается с зомби-машин. Спам с ботнетов не обязательно рассылается владельцами сети. За определенную плату спамеры могут взять ботнет в аренду.

Ботов можно использовать в качестве анализатора для выявления наличия конфиденциальных данных на зараженных машинах или компьютерах-зомби. Они также могут найти бот-сети конкурента (если они установлены на той же машине), и могут быть своевременно взломаны. Некоторые боты предлагают открыть прокси-сервер SOCKS v4 / v5 (универсальный протокол прокси для сети на основе TCP / IP). Когда прокси-сервер SOCKS включен на скомпрометированной машине, его можно использовать для различных целей, например, для рассылки спама.

Боты используют анализатор пакетов для отслеживания информации или данных, переданных скомпрометированной машиной. Сниффер может получить конфиденциальную информацию, такую как имя пользователя и пароль.

Keylogging

Кейлогин – это программное обеспечение, регистрирующее различные действия пользователя — нажатия клавиш на клавиатуре компьютера, движения и нажатия клавиш мыши и т. д. То есть ведет запись всех нажатий по клавишам и сохраняет её в обычном файле.

С помощью кейлоггера ботмастеру легко получить конфиденциальную информацию и украсть данные пользователя. Используя программу кейлоггер, злоумышленник может собрать только те ключи, которые набраны в последовательности ключевых слов, таких как Сбербанк, Instagram и другое.

Накрутка фейковых кликов по рекламе

Есть владельцы информационных сайтов, на которых размещены рекламные блоки от различных рекламных сетей (яндекс, гугл, фейсбук и тд). Владельцы таких сайтов, как правило, делятся каким-либо бесплатным контентом и зарабатывают на комиссии, которую платит рекламная сеть за клик по рекламе на его сайте. С помощью ботнета можно накрутить фейковые клики по объявлениям.

Adware

Adware или рекламное ПО – это термин, используемый для описания нежелательного программного обеспечения, которое отображает рекламные объявления на вашем устройстве. Рекламный вирус (adware) считается потенциально нежелательной программой (ПНП или PUP, potentially unwanted program), т.е. программой, которая устанавливается без специального разрешения пользователя. Данная программа мешает вашей работе в Интернете, показывая чрезмерный объем рекламных объявлений, всплывающие окна, баннеры, текстовые ссылки и автоматическое воспроизведение рекламных роликов. Цель рекламного ПО – получение дохода для своего разработчика за счет показа рекламы.

Рекламное программное обеспечение выглядит как безвредная реклама, но использует шпионское ПО для сбора данных браузера.

Анонимный доступ в сеть

Злоумышленники могут обращаться к серверам в Сети, используя зомби-машины, и от имени зараженных машин совершать киберпреступления — например, взламывать веб-сайты или переводить украденные денежные средства.

Продажа и аренда ботнетов

Один из вариантов незаконного заработка при помощи ботнетов основывается на сдаче ботнета в аренду или продаже готовой сети. Создание ботнетов для продажи является отдельным направлением киберпреступного бизнеса.

Фишинг

Адреса фишинговых страниц могут довольно быстро попасть в черные списки. Ботнет дает возможность фишерам быстро менять адрес фишинговой страницы, используя зараженные компьютеры в роли прокси-серверов. Это позволяет скрыть реальный адрес веб-сервера фишера.

О фишинге поговорим более подробно в наших следующих статьях.

Типы ботнетов

1. Ботнеты с единым центром (клиент-сервер). В ботнетах с такой архитектурой все зомби-компьютеры соединяются с одним центром управления, или C&C (Command&Control Centre). C&C ожидает подключения новых ботов, регистрирует их в своей базе, следит за их состоянием и выдает им команды, выбранные владельцем ботнета из списка всех возможных команд для бота. Соответственно, в C&C видны все подключенные зомби-компьютеры, а для управления централизованной зомби-сетью хозяину сети необходим доступ к командному центру.

Ботнеты с централизованным управлением являются самым распространенным типом зомби-сетей. Такие ботнеты легче создавать, ими легче управлять, и они быстрее реагируют на команды. Впрочем, бороться с ботнетами с централизованным управлением тоже легче: для нейтрализации всего ботнета достаточно закрыть C&C.

2. Децентрализованные ботнеты, или P2P-ботнеты (от англ. “peer-to-peer”, что означает «соединение типа “точка-точка”»). В случае децентрализованного ботнета боты соединяются не с центром управления, а с несколькими зараженными машинами из зомби-сети. Команды передаются от бота к боту: у каждого бота есть список адресов нескольких «соседей», и при получении команды от кого-либо из них он передает ее остальным, тем самым распространяя команду дальше. В этом случае злоумышленнику, чтобы управлять всем ботнетом, достаточно иметь доступ хотя бы к одному компьютеру, входящему в зомби-сеть.

На практике построение децентрализованного ботнета не очень удобно, поскольку каждому новому зараженному компьютеру необходимо предоставить список тех ботов, с которыми он будет связываться в зомби-сети. Гораздо проще сначала направить бот на централизованный сервер, где он получит список ботов-«соседей», а затем уже переключить бот на взаимодействие через P2P-подключения. Такая смешанная топология также относится к типу P2P, хотя на отдельном этапе боты используют C&C. Бороться с децентрализованными ботнетами гораздо сложнее, поскольку в действующем ботнете центр управления отсутствует.

Заключение

Наверняка ты хоть раз сталкивался с такой ситуацией, когда на твой или компьютер твоего знакомого был установлен вирус, владельцем которого ботмастер. Обнаружить “на глазок” наличие вируса “на глазок” становится всё сложнее. Поэтому обязательно используйте в работе на своём устройстве антивирус и пользуйтесь сервисами для проверки файлов на вирусы (как пример, virustotal.com) при скачивании их из интернета.

Комментарии